WordPress 插件受到攻击;Bricks Builder 漏洞导致远程代码执行 媒体

WordPress Bricks Builder 安全漏洞警告

关键点总结

WordPress Bricks Builder 插件存在严重的安全漏洞 CVE202425600,允许未认证的攻击者进行远程代码执行RCE。受影响的版本包括 Bricks 196 及之前的版本,用户必须升级到 1961 以防止攻击。黑客使用恶意软件禁用 WordPress 安全插件,进行积极的攻击行为。WordPress Bricks Builder 是一个流行的网站构建插件和主题,目前由于存在一个严重的安全漏洞而受到黑客的积极攻击。该漏洞允许未认证的攻击者进行远程代码执行RCE。根据 Snicco 的说法,这意味着任何人都可以执行任意命令并接管网站或服务器。该漏洞的 CVSS 分数为 98,属于严重级别。

Snicco 于 2 月 10 日将此漏洞报告给 Bricks 的开发者,随后在 2 月 13 日发布了修复补丁 (Patch Notes)。关于该漏洞的技术细节首次在周日披露,同一天,WordPress 安全保护公司 Patchstack 也报告了对该漏洞的积极利用。

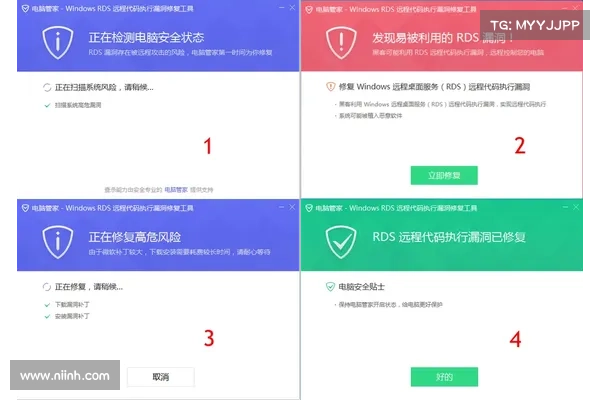

攻击者针对 CVE202425600 的行为已经得到了检测,他们使用恶意软件来禁用 WordPress 安全插件。Bricks Builder 196 及更早版本易受此漏洞影响,因此用户必须更新至 1961 版本以获得保护。

Bricks 的开发者还指出,用户应确保更新任何网站备份至 1961,因为从过时的备份恢复可能会重新引入该漏洞。

外网加速器WordPress Bricks 插件的安全授权方法存在缺陷

Snicco 揭露了 Bricks Builder 中的两个主要缺陷:一个是允许执行任意代码,另一个是允许任何未认证用户调用 Brick REST API 端点。该插件使用 PHP 的 eval 函数来执行变量 phpqueryraw,攻击者可以通过向 Brick REST API 发送精心构造的请求来注入内容。

PHP 的 eval 函数极为危险,能够执行任意的 PHP 代码,因此一般不建议使用,正如 Snicco 和 PHP 团队 所提到的。

Snicco 安全研究员 Calvin Alkan 表示:“这个函数非常危险,不应该被使用。”此外,Alkan 在 CVE202425600 的利用证明概念中指出,调用 Bricks REST API 时未进行适当的权限检查,因为 renderelementpermissioncheck 函数仅检查了有效的 “一次性编号”nonce令牌来授权请求。

Snicco 研究人员指出,有效的 nonce 可以很容易地从任何 Bricks 网站的前端 HTML 中获取。 WordPress 开发者资源网站 提到,nonce 不应该被依赖于身份验证、授权或访问控制。

Snicco 演示了通过成功利用 Bricks Builder 的漏洞将 WordPress 网站的每一页面替换为 KoolAid 吉祥物破墙而出的 GIF 动画。

WordPress Bricks 漏洞被用来注入破坏性恶意软件

CVE202425600 自 2 月 14 日至少开始被积极利用,Patchstack 进行了相关检测。Patchstack 的研究人员观察到,利用漏洞后的恶意软件具有禁用 WordPress 安全插件如 Wordfence 和 Sucuri的功能。

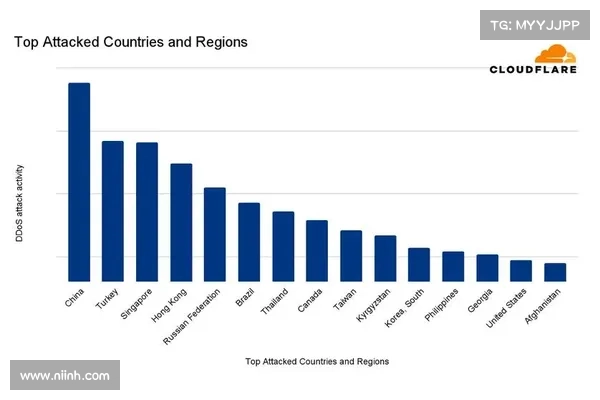

针对 Bricks 漏洞的攻击大多数来自 Patchstack 在其 通告 中识别的七个 IP 地址。根据 AbuseIPDB 的信息,其中一些 IP 地址早在 2023 年 4 月就已被报告针对 WordPress 网站进行攻击。

截至 2 月 19 日, Wordfence 漏洞数据库 记录到针对该漏洞的