Rockwell Logix PLC 漏洞现已修复,可能存在安全绕过风险 媒体

高危漏洞报告:攻击者可利用Rockwell Automation控制器的缺陷

关键要点

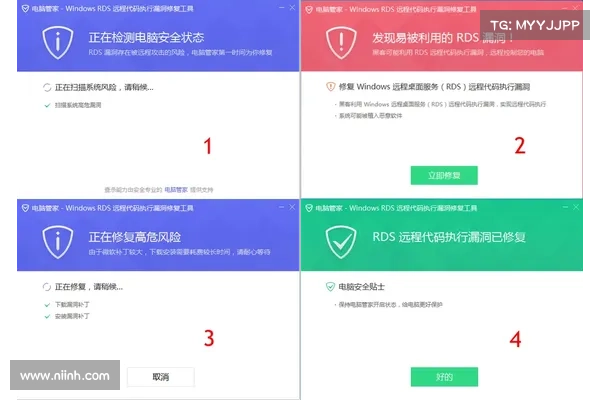

Rockwell Automation的Logix可编程逻辑控制器存在高风险漏洞CVE20246242。利用该漏洞可以绕过控制器的Trusted Slot功能。攻击者可能会通过1756机箱中受影响的模块执行工业协议命令,篡改控制器的用户项目或设备配置。根据SecurityWeek的报道,攻击者可能会利用一个已经被修复的高危漏洞,针对Rockwell Automation的某些Logix可编程逻辑控制器,绕过其Trusted Slot功能。这个漏洞被追踪为CVE20246242。

根据Claroty的报告,利用该漏洞对包含设备通信处理器、控制器和I/O模块的1756机箱受影响模块进行入侵,可能会导致执行常见的工业协议命令,从而改变控制器的用户项目和/或设备配置。Claroty指出:“我们发现存在一个漏洞,允许攻击者绕过受信任的插槽功能,通过CIP路由在1756机箱内的本地背板插槽之间跳转,穿越保护CPU免受不受信卡片攻击的安全边界。拥有这种访问权限的攻击者能够发送提升的命令,例如下载逻辑到PLC CPU,即便攻击者位于不受信任的网络卡之后。”

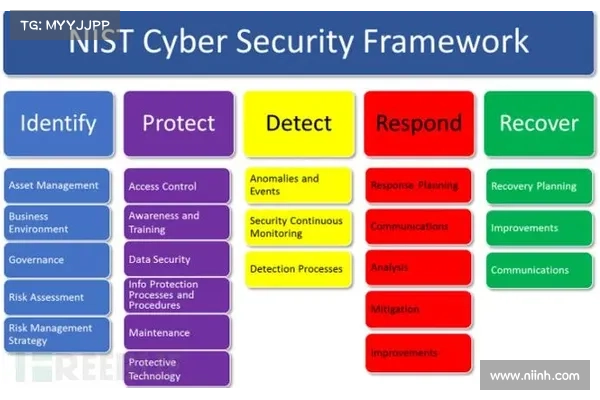

为了保护工业控制系统不受此漏洞影响,重要的是在第一时间进行补丁修复,确保控制器的安全性。以下是一些常见措施:

小牛加速器ios安全措施描述及时更新补丁持续监控,并及时安装安全补丁以修复漏洞。网络隔离确保不受信任的网络与关键控制系统分离。强化访问控制控制系统的访问权限配置应当严格。“漏洞利用可能会带来严重后果,建议立即采取措施以提高系统的安全防护。” Claroty